1. 개요

이번 동계 올림픽 하이라이트를 보니 '쭝' 얘기가 많더라. 그러고보니 한창 배그에 빠져있을 때였나... 그날도 회사갔다가 친구들이랑 배그를 하려고 접속했더니 XING, MING 으로 시작하는 '쭝' 사람들과 필자의 아이디가 4인 스쿼드를 돌리고 있더라. 나쁜 X끼들.

본론으로 넘어가겠다. 서비스 오픈 후 국가별 서비스 접근 내역을 확인했다. 우리나라가 대부분이나 타국(중국, 미국, 러시아, 체코 기타등등...)에서의 접근도 있었다.

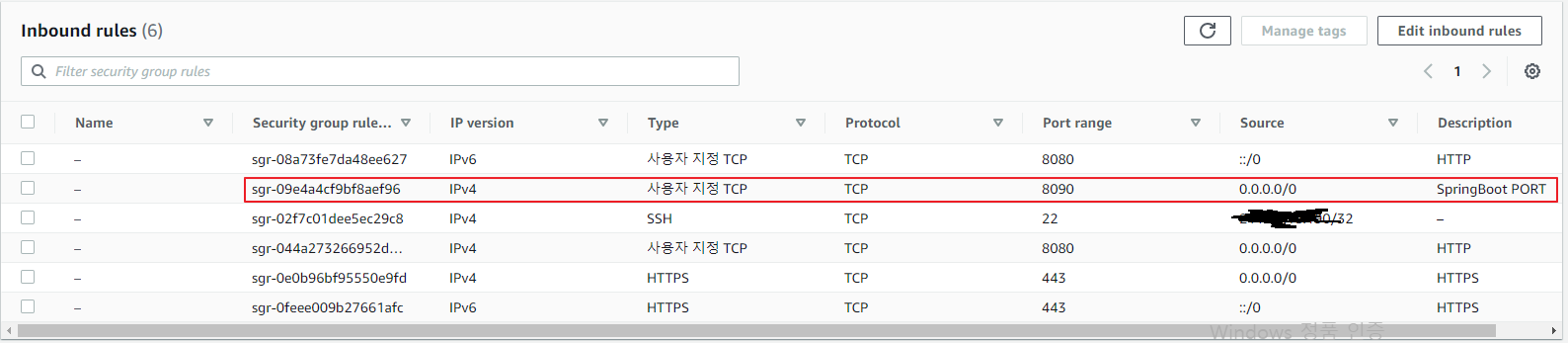

타국 사용자를 타겟으로 한 서비스가 아니었기에 신경을 쓰지 않았으나, 필자의 서버는 호스팅 서버에 묶여있었고, 트래픽에 따른 추가비용 결제가 걸려있는 호스팅 서버의 특성 상 불필요한 접근을 막아야 했다. 타국에서의 접근은 불순한 의도일 확률이 높기 때문에 보안을 위해서도 해외 IP를 차단해야했다는 생각이 들었다.

해외 IP를 차단하는 방법에 대해 서치를해보니 GeoIP를 사용하는 방법이 많던데, 몇천건 이상으로는 유료라는 썰이 있어 KISA의 무료 오픈 API인 WHOIS를 채택하게 되었다.

2. WHOIS API

https://whois.kisa.or.kr/kor/openkey/keyCre.do

KISA 후이즈검색 whois.kisa.or.kr

한국인터넷진흥원 인터넷주소자원 검색(후이즈검색) 서비스 입니다.

xn--c79as89aj0e29b77z.xn--3e0b707e

WHOIS API는 KISA에서 제공하는 무료 Open API로 IP에 대한 국가코드 값을 얻을 수 있다. OpenAPI 사용 안내를 보면 다음과 같이 IP주소/AS 번호에 대한 국가코드를 요청하는 API를 확인할 수 있다.

무료라는 큰 장점이 있지만, API를 위해 서버 내에서 HTTP 통신을 한번 태워야한다는 단점이 있다.

* 만약, 더 좋은 방법이 있다면 댓글로 공유부탁해요!

3. 키 발급

API 사용을 위해서는 먼저 키를 발급받아야 한다. WHOIS API 사이트에 접속 후 전자우편을 통해 발급받는다.

필자의 경우 네이버 메일로 받았으며, 다음과 같이 메일에 키 값이 포함되어 온다. @_@. 준비는 끝났다. (벌써)

4. 구현

필자는 단순 API 테스트를 위해 JUnit으로 단순하게 로직을 구현하였으며, 응답받은 Json String 값을 객체로 변환하기 위해 ObjectMapper를 사용하였다.

@Test

public void whoisAPI() {

String ip = "[IP]";

String apiKey = "[API KEY]";

String apiUri = "http://whois.kisa.or.kr/openapi/ipascc.jsp";

List<NameValuePair> nameValuePairs= new ArrayList<NameValuePair>();

nameValuePairs.add(new BasicNameValuePair("query",ip));

nameValuePairs.add(new BasicNameValuePair("key",apiKey));

nameValuePairs.add(new BasicNameValuePair("answer","json"));

HttpGet httpGet = new HttpGet(apiUri);

URI uri = null;

ObjectMapper objectMapper = null;

try {

uri = new URIBuilder(httpGet.getURI())

.addParameters(nameValuePairs)

.build();

httpGet.setURI(uri);

CloseableHttpClient httpClient = HttpClientBuilder.create().build();

CloseableHttpResponse response = httpClient.execute(httpGet);

int statusCode = response.getStatusLine().getStatusCode();

if(statusCode == HttpStatus.OK.value()) {

String json = EntityUtils.toString(response.getEntity(), "UTF-8");

objectMapper = new ObjectMapper();

Map<String,Map<String,String>> map = objectMapper.readValue(json, Map.class);

Map<String,String> whois = map.get("whois");

System.out.println("response : "+ map.toString());

System.out.println("contryCode :"+whois.get("countryCode"));

}

} catch (URISyntaxException e) {

e.printStackTrace();

} catch (ClientProtocolException e) {

e.printStackTrace();

} catch (IOException e) {

e.printStackTrace();

}

}

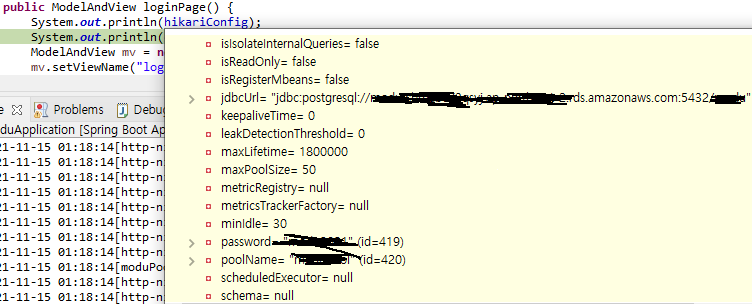

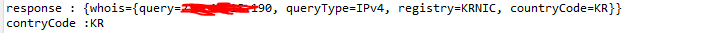

5. 실행 결과

실행 결과 key,value 형태로 IP 및 국가코드가 들어있는 걸 확인할 수 있다. 너무 간단하쥬?

6. 마치며

다음 포스팅에서는 인터셉터를 활용하여 해외 IP일 경우 페이지 접근을 차단시키는 로직을 구현해보도록 하겠다. HttpClient 또한 ConnectionPool 한 HttpClient로 커스텀하여 사용해보도록 하겠다.

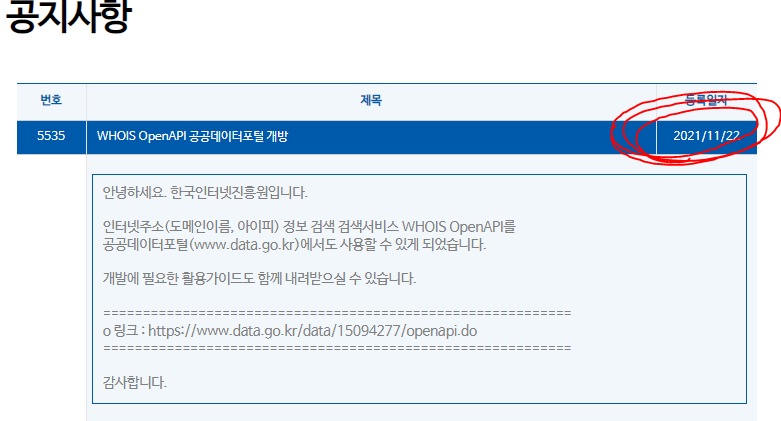

아참, KISA 홈페이지를 둘러보다 우연히 발견한건데, 이 API가 개방된지 얼마 되지않았더라. 많이 쓰세요 여러분.

'백엔드 > JAVA' 카테고리의 다른 글

| [Java] JWT 개념 정리 (0) | 2023.03.20 |

|---|---|

| [Java] WHOIS OpenAPI를 사용한 해외 IP 차단 기능 구현 (2) (2) | 2022.02.18 |

| [JAVA] DefaultHttpClient와 CloseableHttpClient의 차이 2 (1) | 2021.08.25 |

| [JAVA] DefaultHttpClient와 CloseableHttpClient의 차이 1 (0) | 2021.08.24 |

| [JAVA] 접근제어자, public, private, default, protected 정의, 예제 (0) | 2021.06.07 |